Por muy cómoda y flexible que sea la nube, su uso sigue comportando riesgos. El proveedor de seguridad Radware explica tres de las principales deficiencias de seguridad en los entornos de la nube y ofrece consejos para solventarlas.

En 2023, alrededor del 75% de los fallos de seguridad en la nube se deberán a una gestión inadecuada de las identidades, los accesos y los permisos. Así lo prevé la empresa de análisis estadounidense Gartner en el informe "Managing Privileged Access in Cloud Infrastructure".

El fabricante de seguridad Radware también advierte de las brechas de seguridad en los entornos de nube. Estos son mucho más críticos en comparación con los entornos locales, ya que los ciberatacantes pueden acceder a las cargas de trabajo en las infraestructuras de la nube a través de métodos de conexión, protocolos y API públicas estándar.

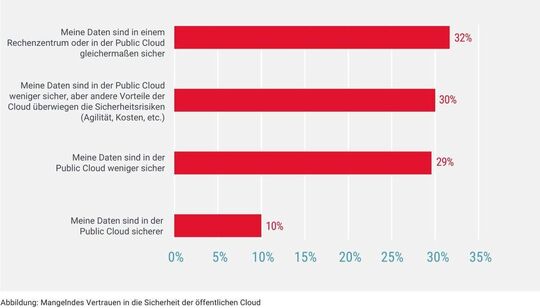

En el informe ERT (Emergency Response Team), Radware encuestó a 561 personas en todo el mundo. Es cierto que el 29% de los encuestados considera que sus datos son menos seguros en la nube pública. Sin embargo, las ventajas de la nube parecen compensar la percepción de menor seguridad, como afirmó el 30%.

La seguridad de la nube está en gran medida en manos de sus usuarios. Según Radware, los administradores de la nube suelen conceder amplios permisos a grupos de usuarios para que puedan realizar sus tareas sin obstáculos. En la práctica, sin embargo, la mayoría de los usuarios sólo utilizan una pequeña parte de los permisos que se les conceden y no tienen ninguna necesidad comercial de todos ellos. Esto representa una grave vulnerabilidad de seguridad, ya que si estas credenciales cayeran alguna vez en manos maliciosas, los atacantes tendrían un amplio acceso a datos y recursos sensibles.

En el futuro, según el proveedor, la seguridad de las cargas de trabajo en la nube estará definida por las personas que pueden acceder a esas cargas de trabajo y los permisos que esas personas tienen.

En un entorno de nube en el que los recursos se alojan fuera de las instalaciones, los permisos de acceso a la red definen la superficie de amenaza de la empresa. Los permisos innecesarios son el resultado de la brecha entre lo que los usuarios necesitan para hacer su trabajo y los permisos que realmente tienen. Esta brecha es la superficie de ataque de la organización.

Como advierte Radware, entender esta diferencia es uno de los mayores puntos ciegos de la nube. Para evitar infringir la protección de datos, es importante comprobar periódicamente los permisos y restringirlos si es necesario.

En un Centro de Operaciones de Seguridad (SOC), los expertos en seguridad procesan una media de 10.000 alarmas al día. La razón de este elevado número son las falsas alarmas, que pueden provocar una sobrecarga del personal.

Si los expertos están sobrecargados, pueden pasar por alto alertas realmente importantes. Para evitar que esto ocurra, Radware afirma que los equipos de seguridad necesitan una visión unificada de todos los entornos y cuentas en la nube, así como una puntuación de alertas incorporada para una priorización eficiente.

Las violaciones de datos no ocurren instantáneamente. Más bien, se desarrollan durante un largo periodo de tiempo. Se trata de un largo proceso de prueba y error en el que el atacante realiza numerosas pequeñas actividades para acceder a los datos sensibles. A menudo los equipos de seguridad pasan por alto estos pequeños pasos, que sólo tienen una prioridad baja o media. Pero esta información sobre el comportamiento del atacante también ayuda a detectar a tiempo las brechas de seguridad.

Por eso, según Radware, es importante poder correlacionar los eventos individuales a lo largo del tiempo en lo que se conoce como la historia de un ataque. De esta manera, se puede detener el robo de datos antes de que ocurra.