Los proveedores de servicios gestionados son cada vez más el objetivo de los ciberdelincuentes. Esto se debe principalmente a que, sin saberlo, sirven a los atacantes como puerta de entrada a las redes y los datos sensibles de sus clientes. Además del malware y el phishing, utilizan principalmente el Protocolo de Escritorio Remoto para entrar.

Los ataques a los MSP son muy selectivos y técnicamente sofisticados, según el fabricante Eset en un estudio reciente. Debido a la alta densidad de datos sensibles de varios clientes, se pueden comparar definitivamente con las infraestructuras críticas en términos de potencial de daño. Para los MSP, esto significa que deben prepararse para un aumento de los ataques.

Puerta de entrada RDP

El Protocolo de Escritorio Remoto (RDP) es un protocolo de Microsoft para el acceso remoto a un ordenador que ejecuta el sistema operativo Windows. Permite transmitir las visualizaciones en pantalla y los comandos de control de forma encriptada a través de redes IP como Internet. También hay implementaciones para otros sistemas operativos. Los piratas informáticos pueden abusar de RDP para acceder a las herramientas de los MSP, como la supervisión y la gestión remotas. Desde este punto de vista, son capaces de desinstalar la protección de los puntos finales del cliente o cifrar los datos del sistema del cliente para que éste ya no tenga acceso a sus copias de seguridad.

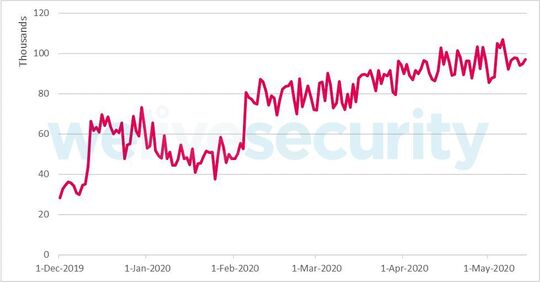

El ransomware que sigue puede ser especialmente amenazante para las pequeñas empresas. No es de extrañar, por tanto, que en la encuesta de Eset el 61% de los MSP hayan identificado el ransomware como uno de los mayores retos de seguridad hasta la fecha. Helge Bienkowski, jefe de equipo de seguridad gestionada en Acmeo, también observa que los hackers acceden cada vez más a los sistemas de los MSP a través de puertos RDP abiertos. Con el aumento de los puestos de trabajo en casa, este problema se ha agudizado aún más.

Los clásicos: phishing y malware

No obstante, los ataques iniciales suelen ser bastante triviales, continúa Bienkowski. Los hackers suelen entrar en los sistemas a través de correos electrónicos de phishing o sitios web de malware. Se pide a los usuarios que hagan clic en enlaces de correos electrónicos o sitios web, lo que introduce el ransomware en los sistemas de los clientes y se infiltra en el centro de datos a través de la conexión MSP.

Los kits de explotación alojados externamente también incluyen variantes de ransomware más avanzadas que analizan las aplicaciones web de los visitantes del sitio, como JRE, MS Silverlight, JavaScript o Adobe Flash Player, en busca de vulnerabilidades. El reto para los MSP es, por tanto, que deben mantener siempre una visión exacta de todas las aplicaciones utilizadas por sus clientes y su versionado, para poder detectar las carencias en una fase temprana.

Los imprescindibles para los MSP

A pesar de la creciente importancia de RDP y otros servicios de acceso remoto, Eset señala que los clientes de los MSP descuidan su configuración y protección. Cuando los empleados utilizan contraseñas fáciles de adivinar y no hay capas adicionales de autenticación o protección, es poco probable que los ciberdelincuentes se vean disuadidos de penetrar en los sistemas corporativos, afirma.

Soluciones como la seguridad del correo que va más allá del antivirus y el antispam, la gestión de parches y la segmentación de la red son medidas estándar que la mayoría de los MSP conocen, según Bienkowski. Sin embargo, el problema es la falta de recursos para aplicar las medidas de forma eficaz. No obstante, subraya tres áreas en las que los diputados deberían centrarse más: Gestión de vulnerabilidades, detección y respuesta de puntos finales y gestión de acceso a privilegios.

El distribuidor especializado Ebertlang también incluye la autenticación de dos factores y las contraseñas seguras en primer lugar en sus siete elementos imprescindibles de seguridad informática para los MSP. La lista también incluye antivirus/antispam, autenticación de clientes, un plan de emergencia, derechos estrictos de administración, seguro y responsabilidad civil, así como redundancia.

Factor humano

Los expertos en seguridad de Eset recomiendan las siguientes medidas para asegurar el RDP:

- Desactivar el acceso directo al RDP a través de Internet.

Permita únicamente contraseñas fuertes y complejas para todas las cuentas que utilicen RDP.

- Utilice una protección de autenticación adicional utilizando la autenticación de múltiples factores o de dos factores.

- Configure una puerta de enlace VPN para todas las conexiones RDP desde fuera de la red local.

- En el cortafuegos, prohíba la conexión externa a los ordenadores locales a través de los puertos RDP.

- Proteja las soluciones de seguridad para puntos finales contra la manipulación o la desinstalación protegiendo la configuración con una contraseña.

- Asegure cualquier ordenador inseguro o anticuado al que necesite acceder mediante RDP a través de Internet y sustitúyalo lo antes posible.

En general, Eset advierte que hay que desactivar los puertos correspondientes en todos los ordenadores que no necesiten acceso RDP y vigilar activamente el resto con una solución de seguridad adecuada.

Las encuestas revelaron que la falta de concienciación en materia de seguridad entre los trabajadores es uno de los mayores retos para la seguridad de las empresas. Independientemente de las soluciones desplegadas, siempre es necesario que todas las partes interesadas del MSP y de las empresas clientes sean conscientes de las amenazas y se adhieran a las políticas de seguridad. Según Eset, una buena solución de seguridad funciona de forma más segura en combinación con reglas que impiden el manejo negligente de los datos desde el principio. Aquí es donde los MSP pueden apoyar a sus clientes y proporcionarles un valioso asesoramiento.