Patrocinado

Los centros de datos se han convertido en una parte esencial de las infraestructuras críticas (IRC). Por lo tanto, las soluciones de seguridad de múltiples capas para mitigar las amenazas internas y externas son esenciales para los centros de datos modernos.

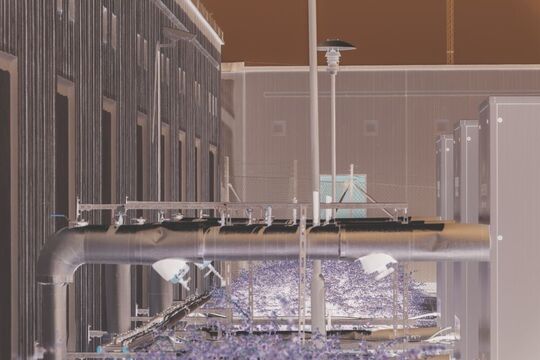

Cualquier interrupción en un centro de datos puede tener graves consecuencias económicas para el operador de dichas instalaciones, pero también para la sociedad en su conjunto. Por ello, ahora se clasifican como infraestructuras críticas (CRITIS). Debido al alto valor de los datos almacenados en ellos, los centros de datos también se han convertido en un objetivo popular para los ataques, tanto cibernéticos como físicos. Por lo tanto, las soluciones de seguridad a todos los niveles para mitigar las amenazas internas y externas son esenciales para los centros de datos modernos. Axis Communications define cinco niveles de protección, que van desde la protección perimetral hasta la ciberprotección efectiva.

Perímetro y protección perimetral

El nivel más externo de seguridad se refiere al perímetro. Se trata de la llamada protección perimetral, es decir, la vigilancia de la zona situada fuera del perímetro de los locales reales. Las cámaras de vídeo en red, las cámaras térmicas y las funciones de análisis inteligente pueden cubrir todo el límite exterior y, por tanto, detectar y controlar a los posibles intrusos ya en el límite exterior.

El segundo paso es asegurar las instalaciones. En cuanto las personas u objetos entran en el recinto, se puede seguir su trayectoria con cámaras de vídeo. En determinadas zonas, las cámaras también pueden utilizarse para reconocer a las personas. La tecnología de radar también puede utilizarse para registrar la distancia, la dirección del movimiento y la velocidad de personas y objetos.

Control de acceso al edificio, a la sala de servidores y a los racks de servidores

El siguiente paso es proteger el edificio. El componente central es el control de acceso para evitar cualquier acceso no autorizado al edificio mediante medidas de identificación, autenticación y autorización. Además de la autorización de acceso a través de tarjetas RFID o teléfonos móviles con códigos QR, el control de acceso sin contacto también puede incluir la verificación por vídeo.

La propia sala de servidores y los bastidores de servidores allí ubicados son especialmente dignos de protección. Para proteger estos dos niveles de seguridad de los ciberdelincuentes, se puede asignar a todos los empleados niveles individuales de autorización de acceso. La autenticación multifactorial mediante el escaneo de las huellas dactilares, los videointerfonos o los códigos QR en los dispositivos móviles mejora aún más la seguridad. Gracias a las cámaras situadas en las salas de servidores, los operadores siempre pueden hacerse una idea de la situación en caso de conspicuidad y comunicarse directamente con las personas que se encuentran en los racks de servidores a través de un altavoz bidireccional.

ACS Secure Entry: gestión de acceso flexible

Desde las cámaras de red y el análisis de vídeo hasta las soluciones de audio e intercomunicación, pasando por la tecnología de radar y el control de acceso, una combinación de soluciones de seguridad integral óptimamente coordinadas es, por tanto, crucial para la protección del centro de datos. El software de gestión de vídeo, como AXIS Camera Station Secure Entry, facilita la gestión de los diferentes componentes de seguridad en un mismo lugar. Al integrar la videovigilancia y el control de acceso en una sola plataforma, proporciona a los operadores una visión general sin fisuras de todo lo que ocurre en un sitio o en un edificio.

Para obtener más información sobre Axis y la protección de los centros de datos, siga este enlace.

(ID:47708049)