¿Qué tecnología de acceso ha demostrado su eficacia en tiempos de Corona? ¿En qué soluciones confiarán los responsables de TI en el futuro? El fabricante de seguridad NetMotion ha investigado estas cuestiones y explica las ventajas y desventajas de las tecnologías.

La difusión de Zero Trust y la introducción de tecnologías de acceso a la nube han acelerado la adopción de SASE (Secure Access Service Edge), como explica el fabricante de software NetMotion. Por encargo de la empresa, el instituto de investigación estadounidense 451 Research encuestó a 319 directores de información (CIO) sobre sus experiencias en relación con el acceso a la red durante y después del cierre. El informe Voice of the Enterprise revela en qué tecnologías piensan confiar los CIOs como resultado de la pandemia.

Tradición sobre innovación

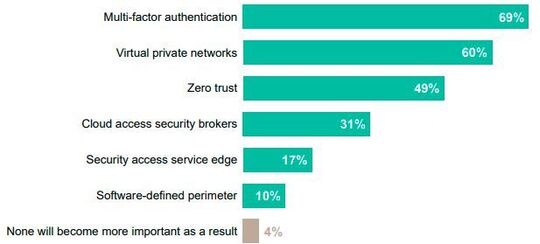

Sorprendentemente, cuando se pregunta qué tecnologías serán más importantes como resultado de la crisis de la corona, las tecnologías convencionales ocupan un lugar más alto que las nuevas. Pues, a pesar de las prometedoras previsiones de SASE, el nuevo concepto de arquitectura que combina servicios WAN y funciones de seguridad sólo ocupa el quinto lugar, con un 17%. Gartner predice que, para 2024, el 40% de las empresas tendrán una estrategia de entrada en SASE. Sin embargo, en la actualidad, las empresas atribuyen la mayor importancia en los tiempos post-Covid a la autenticación multifactor, con un 69%. Le siguen las redes privadas virtuales (VPN), con un 60%, Zero Trust, con un 49%, y Cloud Access Security Brokers (CASB), con un 31%. Según NetMotion, esto es una señal de que las nuevas soluciones tienen mucho que ofrecer. Sin embargo, hay muchos requisitos que deben cumplirse antes de que puedan desplegarse.

NetMotion recomienda a los CIOs experimentar con las tecnologías e integrar poco a poco en su estrategia a largo plazo aquellas que tengan un valor añadido para la empresa. Para ello, Thomas Lo Coco, Enterprise Sales Manager DACH de NetMotion, ofrece una visión general de las tecnologías más importantes con las que deben familiarizarse los profesionales de la informática y la seguridad.

Red Privada Virtual

Según NetMotion, la VPN es la más sencilla pero más robusta de todas las tecnologías de acceso remoto y es fundamental para garantizar la transferencia segura de la información empresarial entre los usuarios y las redes locales. "A medida que aumenta el uso de la nube, la necesidad de conectividad en las instalaciones disminuye", dice Lo Coco. "Pero las VPN no están en absoluto en peligro de extinción". Después de todo, dice, siguen siendo fundamentales para asegurar las aplicaciones locales, como muestra otro informe de investigación reciente de NetMotion. Según los resultados, el 98% de las empresas encuestadas sigue utilizando al menos una aplicación alojada en las instalaciones. Y el 45% tiene previsto utilizar una VPN durante al menos los próximos tres años.

Sin embargo, el número de empleados que trabajan a distancia está aumentando y las VPN deben permitir, en consecuencia, un mayor número de conexiones simultáneas y un mayor ancho de banda. Por ello, las empresas deberían favorecer a los proveedores que van más allá de las soluciones locales y amplían su alcance a los escenarios en la nube. Lo Coco también recomienda a los usuarios de VPN aplicar políticas selectivas para tunelizar sólo el tráfico necesario para que los usuarios accedan a las aplicaciones del centro de datos. Esto reduce la carga de las redes corporativas y mejora la experiencia del usuario final.

Cero Confianza

Lo Coco recomienda una solución de cero confianza a cualquier empresa que busque mejorar la protección de sus usuarios y recursos. Según el director de ventas, las empresas están experimentando con formas de implantar la Confianza Cero, por ejemplo, estableciendo políticas y utilizando Secure Web Gateways. NetMotion implementa Zero Trust utilizando perímetros definidos por software. A través de una conexión 1:1 en tiempo real, se comprueba el acceso a cualquier recurso, independientemente de dónde esté alojado. Al hacerlo, NetMotion examina decenas de puntos de datos para aplicar las políticas de acceso y garantizar que cada conexión a un recurso sea segura. En la red, todos los recursos están ocultos hasta que el acceso es solicitado formalmente por TI para garantizar que no haya movimientos laterales por parte de actores maliciosos.

Perímetro definido por software (SDP)

El enfoque técnico del SDP garantiza que los dispositivos, servidores, usuarios o componentes de la infraestructura conectados a Internet estén ocultos en la red y sean invisibles para los atacantes externos. El SDP toma la filosofía de la confianza cero y la aplica al acceso remoto. En función del respectivo perfil de riesgo del solicitante, se permite o se deniega el acceso. Según 451 Research, el SDP se considera el sucesor de la VPN. Permiten a los usuarios hacer un túnel en una red y moverse libremente. "Mientras que las redes privadas virtuales están diseñadas para soportar aplicaciones locales, no funcionan tan eficazmente para los casos de uso basados en la nube", dice Lo Coco. Pero el camino de la VPN al SDP no es fácil. Como informa Lo Coco, las empresas tardan meses, si no años, en empezar a trasladar su red y su pila de seguridad a la nube. Durante esta fase de transición, la mayoría de las empresas necesitarán el apoyo de ambas tecnologías. Especialmente fuera del perímetro empresarial tradicional, que está desapareciendo poco a poco, las soluciones de SDP son muy seguras, dijo.

Crítica para los brokers de seguridad de acceso a la nube

A medida que más empresas se pasan a la nube y a las aplicaciones SaaS, también es más importante protegerlas de los atacantes y de los accesos no autorizados. Con CASB, las políticas de seguridad internas pueden extenderse a los servicios externos y aplicarse. Las TI en la sombra también pueden prevenirse mediante el uso de la tecnología. A pesar de las ventajas, la tecnología recibe críticas una y otra vez. El motivo es el alto nivel de complejidad, que impide a las empresas utilizar de forma eficaz las soluciones CASB, tal y como descubrió Proofpoint en el estudio "La evolución del CASB". Markus Knorr, director de ingeniería de sistemas para empresas en Palo Alto Networks, también está insatisfecho con el rendimiento de CASB: "Las soluciones clásicas de CASB se desarrollaron como una de las muchas soluciones de nicho para los requisitos de seguridad del uso de la nube, pero sólo podían cumplirlos adecuadamente en áreas parciales". Sin embargo, según él, para detectar soluciones SaaS no autorizadas, hay que utilizar los datos de registro de los sistemas de cortafuegos y canalizar todo el tráfico a través del CASB o instalar un agente independiente en el dispositivo final. La mejor alternativa, dice, es una plataforma de seguridad que aplique de forma independiente las políticas de cumplimiento.

Secure Access Service Edge

SASE se utiliza más comúnmente para combinar VPN, SDP y CASB, según NetMotion. Esto se debe a que SASE no es una categoría de producto como las demás soluciones. En cambio, es más bien un marco. El objetivo de SASE es trasladar todas las facetas de la pila de redes y seguridad de una organización a la nube para reducir la complejidad y los costes, a la vez que se aumenta la seguridad y la eficiencia.

El componente principal del lado de las redes de SASE es SD-WAN. Esta tecnología se centra en el enrutamiento del tráfico entre sucursales, el establecimiento de políticas y la protección de las conexiones. Esto se complementa con la optimización de la WAN y la búsqueda de las rutas de viaje más eficientes para el tráfico para mejorar el rendimiento. Para cumplir los requisitos de SASE, las empresas deben complementar sus soluciones SD-WAN con servicios de seguridad. "Sin embargo, no hay un único camino hacia el SASE. "Las empresas, en última instancia, tienen que hacer lo que les conviene", resume Lo Coco.