La conciencia de seguridad en las producciones en red aumentará. Peter Meivers, director de producto del fabricante de software Baramundi, está convencido de ello. Sin embargo, la seguridad en la tecnología operativa (OT) requiere mucho tacto.

Debido a los desarrollos tecnológicos en el curso de la Industria 4.0 y la digitalización, las empresas industriales son capaces de optimizar sus procesos de fabricación y fortalecer su posición en el mercado. Además, con la ayuda de los modelos de negocio digitales, las empresas manufactureras pueden aprovechar nuevas fuentes de ingresos, aumentar la eficiencia y seguir siendo competitivas a largo plazo. Sin embargo, estos factores también traen consigo retos de seguridad, como sabe Peter Meivers, director de productos de Baramundi. Porque las plantas conectadas en red, las unidades de control y los dispositivos IoT hacen que la seguridad de la infraestructura de producción sea más compleja. Y la OT, como tecnología operativa en red, aumenta la superficie de ataque para los ciberdelincuentes. Como señala Meivers, esto requiere un concepto de seguridad que responda a los requisitos específicos de las OT.

Diferencias entre IT y OT

Las OT engloban las tecnologías operativas en el área de hardware y software que se utilizan para supervisar el funcionamiento de las plantas industriales. "Las OT se refieren a los sistemas conectados en red, como los controles de las máquinas o los ordenadores industriales, que tienen una influencia directa en el proceso de producción", añade Meivers. Define el objetivo principal de la OT como la disponibilidad de la producción y un entorno de trabajo seguro para las personas. Por el contrario, dice, las TI tienen que ver menos con la disponibilidad de los sistemas y más con la seguridad de los datos y la integridad de los sistemas, que conocemos por el contexto de los entornos de oficina.

Sin embargo, la seguridad en OT va más allá. Los riesgos físicos también pueden ser consecuencia de la falta de protección. Aunque las normas de salud y seguridad no son una novedad en la fabricación, los equipos se enfrentan ahora a riesgos que escapan a su control. El hackeo es un tema tan delicado en OT como en TI, pero llega a extremos totalmente nuevos. Si la seguridad funcional de las máquinas se ve comprometida por un ataque, éstas pueden dañar a los empleados, por ejemplo, por un sobrecalentamiento o un mal funcionamiento de las paradas de emergencia. El cierre de plantas, la paralización de la producción o los procesos de control defectuosos que pueden dar lugar a productos perjudiciales para el usuario final son otras consecuencias imaginables.

Implementación de la seguridad en la producción

Para Meivers, es importante entender con respecto a la seguridad, en el sentido de seguridad informática, en la producción en red que no hay una medida que pueda ser la panacea. Para crear un concepto de seguridad eficaz, el tema debe considerarse de forma integral, con medidas que se complementen entre sí. Existen normas internacionales al respecto, como la IEC 62443, que sigue el enfoque de "Defensa en Profundidad", que comprende diferentes instancias de defensa independientes distribuidas por todo el sistema. El objetivo de este concepto es crear múltiples líneas de defensa en caso de que falle una medida de seguridad o se explote una vulnerabilidad. Según Meivers, esto incluye también la concienciación de los empleados de producción en materia de seguridad informática, que ha de reforzarse con formación, así como con políticas claras e instrucciones concretas de actuación.

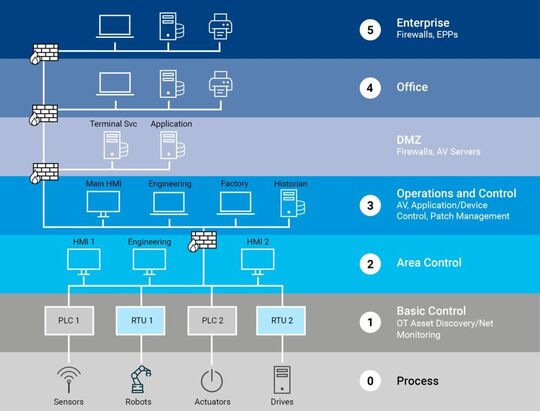

Según el fabricante de software, para garantizar una protección suficiente de la red de producción, primero es necesario registrar e inventariar todos los dispositivos finales utilizados en el entorno de producción. Esto permite segmentar la infraestructura de producción en áreas individuales y separadas. Según Meivers, también es especialmente relevante una mayor separación de las redes clásicas de TI y OT de las oficinas. Esta separación reduce el riesgo de que los delincuentes pongan en peligro toda la infraestructura de producción mediante ataques informáticos como el phishing o el malware. Esto se implementa con el modelo PERA (Purdue Enterprise Reference Architecture). Se trata de crear una zona desmilitarizada (DMZ) que se encargue exclusivamente del contacto con el exterior. Se refiere a los servidores a los que se va a acceder desde el exterior. La DMZ está protegida por un cortafuegos, y al mismo tiempo también hay protección entre la DMZ y la red interna.

El equilibrio adecuado

En el OT, los procesos deben optimizarse continuamente para que los sistemas puedan comunicarse entre sí, lo que a su vez aumenta la eficiencia. Aunque las medidas de seguridad también deben ser lo más eficaces posible, no deben interferir con el trabajo en red. "En la producción, se exige un aumento de la eficiencia año tras año", dice Meivers. "Así que hay que encontrar un equilibrio entre el nivel necesario de seguridad informática y la productividad que necesito para lograr el aumento necesario de la eficiencia".

Con Baramundi Management Suite (BMS), es posible inventariar los dispositivos finales e identificar las vulnerabilidades. "Ofrecemos conciliaciones concretas basadas en el directorio de la Base de Datos Nacional de Vulnerabilidad, donde se catalogan y evalúan las vulnerabilidades. Esto nos permite mostrar a los usuarios qué vulnerabilidades concretas están presentes en los dispositivos", explica Meivers. La transparencia así obtenida constituye la base de la gestión de riesgos. Esto incluye entonces, si es necesario, medidas como parches, ajustes de configuración o aislamiento de sistemas individuales, posiblemente obsoletos.

Los límites se volverán borrosos

Cuando se trata de la automatización, OT ha sido más reticente que IT hasta ahora. "En Baramundi, muchos pasos que sí pueden ser automatizados por BMS, como un inventario, una evaluación de vulnerabilidad o una actualización de software, son deliberadamente activados manualmente por el usuario por primera vez", explica Meivers. "Si luego resulta que estos pasos no afectan al proceso de producción, se pasa gradualmente a la automatización. Porque también en este caso hay que respetar el objetivo principal de la disponibilidad de la producción. A medida que aumenta la automatización, la gestión de riesgos se hace más fácil y las contramedidas pueden aplicarse con mayor rapidez"

Meivers está seguro de que la seguridad en el sentido de la seguridad informática se establecerá como una parte integral de la OT, al tiempo que cumple con los requisitos de la misma. "Al principio, casi nadie hablaba de seguridad en la Industria 4.0, sino de las múltiples posibilidades de las nuevas ofertas de servicios, como el mantenimiento predictivo. Aunque muchos piensen que no pueden verse afectados por los ataques porque tienen un cortafuegos, tarde o temprano tendrán que enfrentarse a la cuestión de la seguridad informática en la producción en red".